-

Продукты

-

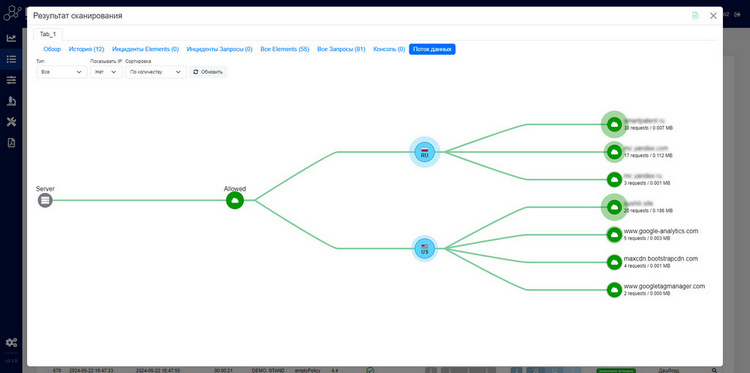

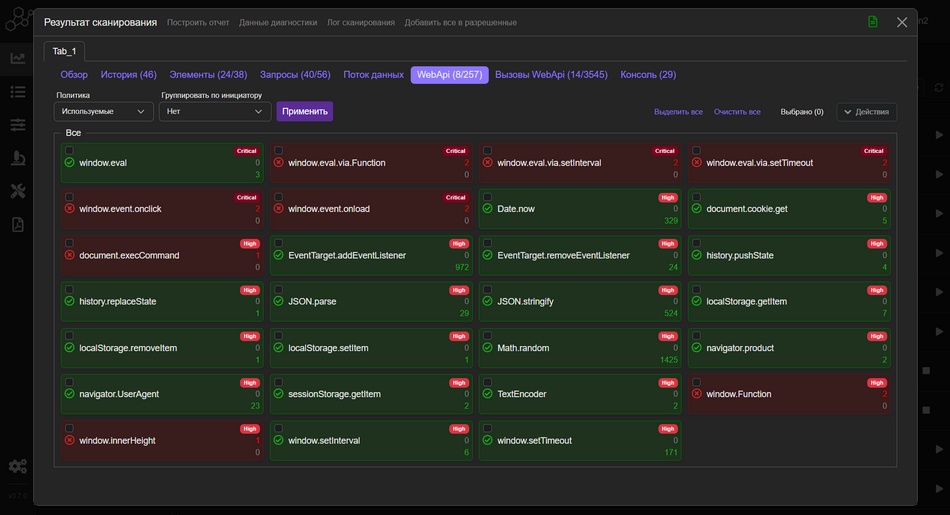

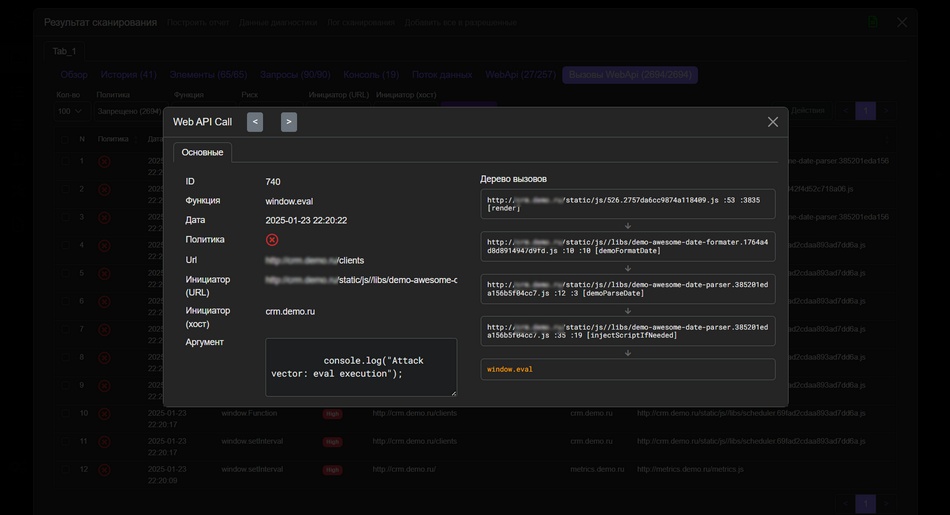

DPA Frontend Observability Platform (FOP)

Выполняет мониторинг работы client-side приложений в реальном времени, контролирует целостность приложения, предотвращает утечки информации в браузерах пользователей

-

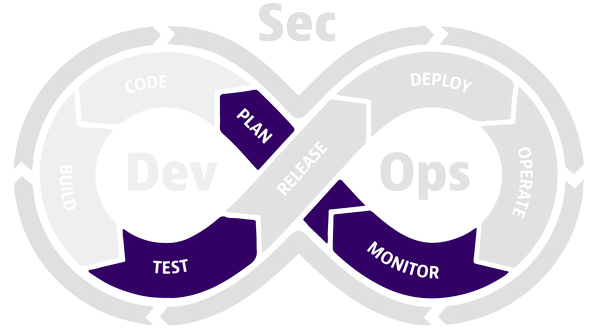

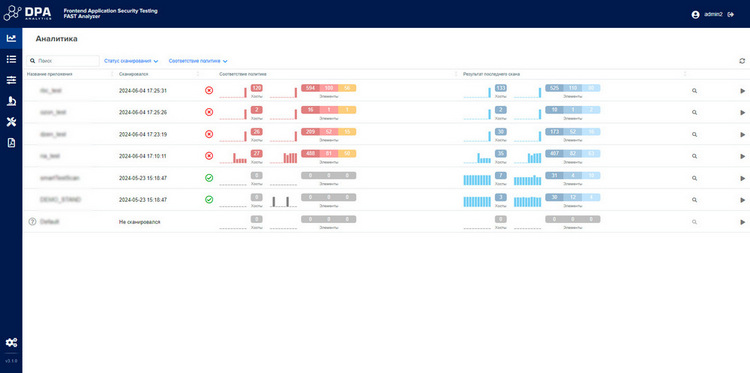

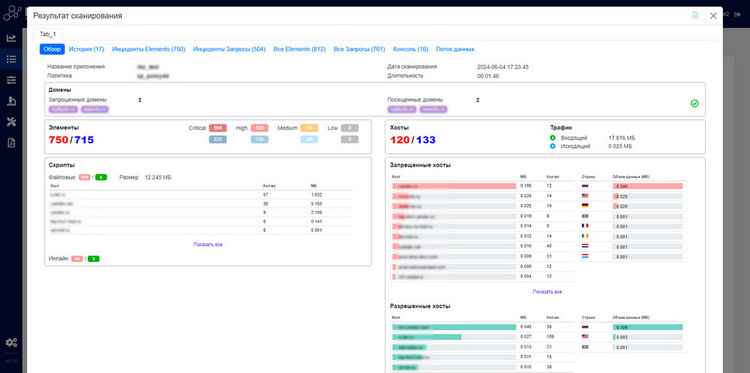

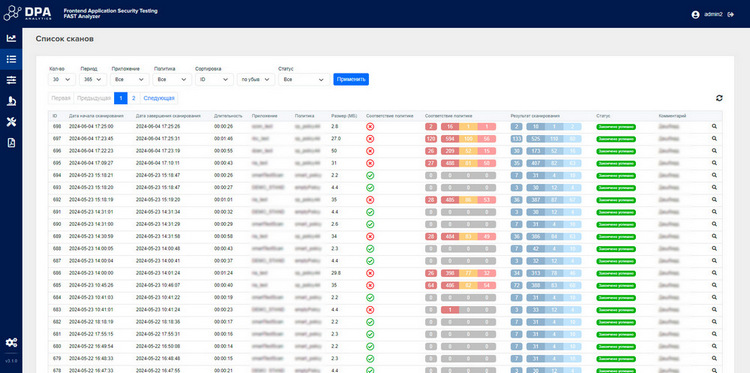

DPA Frontend Application Security Testing (FAST) Analyzer

Анализатор безопасности frontend-приложений для использования в процессе SSDLC / DevSecOps и выпуска приложений Secure by Design. Обнаруживает закладки, НДВ и аномалии в js-приложениях

-

- Решения

- Исследования

- Модель угроз

- Партнеры

- Контакты

-

-

DPA Frontend Observability Platform (FOP)

Выполняет мониторинг работы client-side приложений в реальном времени, контролирует целостность приложения, предотвращает утечки информации в браузерах пользователей

-

DPA Frontend Application Security Testing (FAST) Analyzer

Анализатор безопасности frontend-приложений для использования в процессе SSDLC / DevSecOps и выпуска приложений Secure by Design. Обнаруживает закладки, НДВ и аномалии в js-приложениях

-

- Исследования

- Модель угроз

- Контакты